Pada

kesempatan kali ini saya akan menjelaskan tentang Sistem Interaktif atau biasa

disebut dengan Interactive System. Pada Sistem Interaktif ini secara garis

besar terbagi menjadi 2 bagian penyusun yaitu, Interactive Entertaintment atau

Hiburan Interaktif, dan Intercative Programs atau Program Interaktif. Pertama-tama

mari kita bahas tentang Interactive Entertainment terlebih dahulu.

Interactive

Entertaintment adalah sebuah Interaksi yang bersifat menghibur melalui media. Konsep

dari Hiburan Interaktif ini adalah melalui media yang dapat langsung direspon

oleh pengguna system, pengguna menerima interaksi melalui kombinasi teks,

gambar, animasi, atau video yang sifatnya memberikan informasi dengan

diselipkan unsure hiburan yang membuat pengguna tidak jenuh.

Selanjutnya

Interactive Programs. Ketika program sudah aktif, bukan berarti program

tersebut sudah dapat rilis dan dipasarkan ke masyarakat pengguna. Ada prosedur

yang harus dilengkapi sebelum program tersebut dilempar ke ranah user media. Fokus dari program

interaktif ini adalah teks program yang menjadi interface utama untuk program yang dijalankan, bukan aplikasi

interaktif yang berkomunikasi dengan pengguna. Program interaktif lebih

dikonsentrasikan dalam pengembangannya untuk digunakan sesudah programnya

menyebar luas ke masyarakat pengguna.

Ada

hal penting yang harus diperhatikan dalam program interaktif, yaitu pengguna

program dan programnya itu sendiri. Pengguna sangat dibutuhkan untuk menentukan

cakupan fasilitas program, karena program yang dibuat berdasarkan kebutuhan

pengguna dan digunakan untuk memudahkan pengguna. Jadi program dan pengguna

adalah 2 elemen vital yang saling berhubungan yang dibangun dalam sebuah

komunikasi yang diwujudkan denga GUI pada program tersebut.

Setelah

kita membahas tentang system interaktif, kita melompat pada penggunaan GUI

dalam dunia pengetahuan komputer. Beberapa fungsi GUI antara lain :

- Pointing

device dengan perangkat berupa mouse

- Memiliki

fungsi sebagai plug and play, yang mana memudahkan user dalam menginstall

dan uninstall hardware/sofware (sinkronisasi)

- Membuat

software-software yang menuntut aplikasi dalam komputer user yang dapat

digunakan untuk kegiatan user dalam proses seperti menulis text, spreadsheet.

sound, graphic dan lain-lain

- Untuk

digunakan dalam pembuatan System Operasi sebagai User friendly dan ergonomis

- Opensource

software/hardware atau pengembang aplikasi-aplikasi skala besar lainnya.

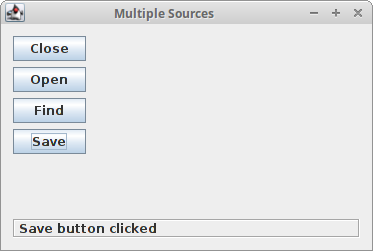

GUI juga

memiliki beberapa komponen, antara lain

·

Label

·

Button

·

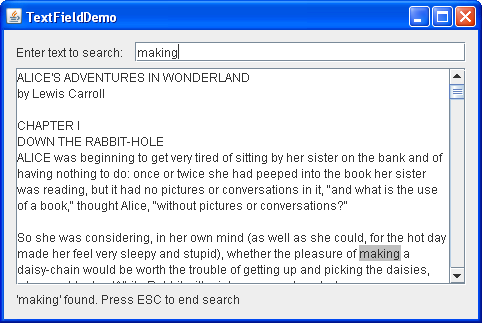

Text Field

·

Text Area

·

Combo Box

·

Radio Button

·

Check Box

Didalam GUI juga

terdapat event, yaitu kejadian yang

muncul ketika pengguna berinteraksi dengan aplikasi, tanpa event, GUI tidak

akan bisa dijalankan. Ada beberapa jenis event dalam GUI, antara lain :

·

Event

Source

Adalah komponen visual seperti Button, Combobox, Text

Field, dan lain-lain

·

Event Model

Untuk mendeskripsikan

bagaimana reaksi program terhadap interaksi pengguna pada bagian-bagian penting

program.

·

Event Listener

Objek penerima dan

pengolah event, sebagai inti dari program (menampilkan informasi penting kepada

pengguna, melakukan komputasi, dan lain-lain)

·

Event Object

Objek yang terbentuk saat event dijalankan

·

Event Handler

Blok method dari listener yang menetukan proses selanjutnya setelah

melakukan event, misalnya tombol next, tombol save, dan lain-lain.

Setelah penjelasan tentang GUI diatas, saya bertaruh anda semua bertanya-tanya tentang hubungan yang terjadi antara event dan program interaktif. Apa yang sebenarnya terjadi antara mereka berdua, apa jangan-jangan mereka mempunyai hubungan gelap? Atau bahkan mereka sebenarnya sama sekali tidak saling kenal? Ini menjadi sebuah misteri bagi saya dan kelompok saya. Sampai akhirnya kami bertiga memutuskan untuk mencari referensi di google untuk mendapatkan literatur yang berdasar tanpa harus menebak-nebak apa yang sebenarnya terjadi diantara mereka.

Setelah saya dan teman-teman saya menyelam sambil minum es campur kedalam google, kami menemukan gambar yang menjelaskan tentang hubungan event dengan konsep program interaktif. Berikut ini adalah gambarnya :

Sebenarnya saya

dan kawan-kawan tidak begitu mengerti maksud dari gambar tersebut, karena banyak

tanda panahnya, saya sempat berpikir kalau gambar tersebut berhubungan dengan

pernikahan seseorang. Karena disetiap undangan pernikahan biasanya terdapat dengan

menuju lokasi hajatan. Nah, saya lihat ada kemiripan tanda panah yang ada pada

gambar tersebut dengan gambar disetiap undangan-undangan pernikahan. Tapi ternyata

saya salah, dan saya malu. Tetapi tidak apa-apa karena dalam setiap

pembelajaran, melakukan kesalahan itu adalah sebuah hal yang biasa, yak an? J

Setelah berdiskusi

beberapa lama, kelompok kami akhirnya bisa mengartikan secara harfiah arti

gambar tersebut. Dalam gambar tersebut ternyata dibedakan antara pemrograman standard

dan pemrograman interaktif. Pada pemrograman standar, implementasi solusi dari

program diberikan begitu saja tanpa ada interaksi antara program dengan

pengguna, jadi pengguna tidak dapat menentukan apa yang ingin dilakukan olehnya

karena semua telah diatur oleh program. Beda dengan pemrograman interaktif,

pengguna mempunya kontrol terhadap keputusan yang akan diambilnya untuk

kelanjutan solusi dari program tersebut. Dengan kata lain, disini terjadi

interaksi antara program dengan pengguna, maka dari itu dinamakan pemrograman

interaktif (Interactive Programming).

Sekian penjelasan

dari kelompok kami tentang system interaktif, mohon maaf apabila ada kesalahan

dan kekurangan, saya akhiri, salam dan terima kasih.

Sumber :

http://www.

nryulia.staff.gunadarma.ac.id

http://www.noorhayatin.staff.umm.ac.id

http://ittelkom.ac.id/staf/mhd/MateriKuliah/Software%20Project%20I/Referensi/e-Book/GUI.pdf

http://en.wikipedia.org/wiki/Interactive_programming

http://elektroengineering.blogspot.com

http://momotarokun.wordpress.com